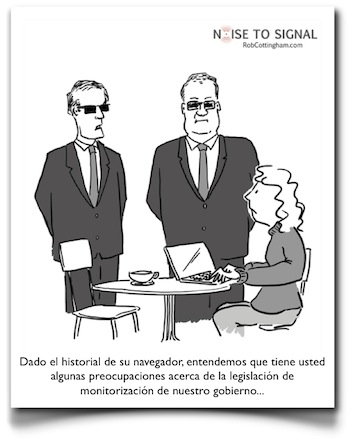

La viñeta de hoy de Rob Cottingham en su Signal to Noise al hilo del descerebrado político canadiense que dijo eso de “si no estáis a favor de la monitorización gubernamental, estáis a favor de la pornografía infantil” me lleva a tratar el muy preocupante tema de la interacción entre los gobiernos y la red, y las diferentes etapas en el control que estos pretenden ejercer. Esta entrada está inspirada, en parte, por el libro que estoy leyendo ahora mismo, “Access controlled: the shaping of power, rights and rule in cyberspace“, sumamente recomendable.

La viñeta de hoy de Rob Cottingham en su Signal to Noise al hilo del descerebrado político canadiense que dijo eso de “si no estáis a favor de la monitorización gubernamental, estáis a favor de la pornografía infantil” me lleva a tratar el muy preocupante tema de la interacción entre los gobiernos y la red, y las diferentes etapas en el control que estos pretenden ejercer. Esta entrada está inspirada, en parte, por el libro que estoy leyendo ahora mismo, “Access controlled: the shaping of power, rights and rule in cyberspace“, sumamente recomendable.

Utilizando como arma el miedo al terrorismo, a la pornografía infantil y a las infracciones a la p ropiedad intelectual, los gobiernos están progresivamente tomando un papel más activo en la red, hasta el punto de que todo indica que la próxima generación de usuarios verá la libertad que un día tuvimos como un período excepcional de la historia.

Cuando hablamos de control gubernamental sobre la red, tendemos a considerar como paradigma el caso de China. La censura “a la china”, sin embargo, representa únicamente el primer estadio, el más primario, de dicho control. Se ejerce mediante un cortafuegos controlado por una lista de direcciones IP, servidores, palabras clave y dominios que son introducidos en puntos estratégicos, típicamente en nodos de comunicaciones internacionales de entrada al país o en los proveedores de acceso, y que deniegan las peticiones de información de los ciudadanos que viven en una jurisdicción determinada.

¿Problemas? En primer lugar, se trata de un método obvio y patente, y que pone a los gobiernos en una lista negra de aparentes regímenes autocráticos o “enemigos de la libertad” (relativamente, porque en realidad muchos políticos occidentales y de democracias teóricamente consolidadas estarían encantados de poder hacer algo así). En segundo, resulta relativamente fácil de traspasar mediante métodos ampliamente disponibles (Tor, Psiphon, etc.), de manera que, en realidad, su poder se basa en un mecanismo social: es más el miedo a que sepas que te pueden estar controlando que la posibilidad real de que te controlen, el llamado “efecto panóptico“. Y en tercer lugar, su aplicación genera un entorno con costes económicos y sociales por desincentivos al comercio y al turismo.

El segundo estadio de la censura en internet consiste en el desarrollo de un entorno legal y normativo que permite al Estado, bien por sí mismo o mediante el recurso a terceras partes privadas, denegar el acceso a determinados recursos cuando lo estime oportuno, minimizando además la posibilidad de ser considerado responsable. Este segundo estadio se compone de una parte abierta y una oculta: en la parte abierta, se establecen mecanismos de protección que van mucho más allá de los existentes fuera de la red y que suelen referirse a cuestiones como el libelo, la difamación, la alarma social, el peligro para los jóvenes, el daño a los derechos de autor o el peligro para la estabilidad del estado, mecanismos que pueden ser ejercitados en cualquier momento mediante criterios variables. En la parte oculta, hablamos de gobiernos que establecen mecanismos, bien desde el propio gobierno o mediante el recurso a redes de delincuencia, para poder evitar el acceso a un recurso determinado en períodos clave mediante ataques de diversos tipos, desde tirar el sitio aprovechando una vulnerabilidad hasta el DDoS. Ejemplos de este tipo de actividades son sucesos como los acaecidos en Kirguistán en 2005 (que dieron lugar a la llamada “revolución de los tulipanes“), en Bielorrusia contra sitios favorables a la oposición en los períodos preelectorales de 2006 y 2008, en Estonia en 2007, o en la crisis entre Rusia y Georgia en 2008. Típicamente, se convierten en episodios de difícil seguimiento, achacables a problemas técnicos puntuales que “casualmente” suceden en momentos estratégicos, o a la labor de “hackers patrióticos”.

La tercera generación de controles gubernamentales o tercer estadio de la censura tiene lugar mediante una aproximación mucho más sofisticada: en lugar de evitar el acceso a determinados recursos, se compite con ellos o se intoxica mediante contrainformación con el fin de desmoralizar y desacreditar a oponentes y a sus seguidores tanto dentro como fuera de la nación. Este tipo de controles utilizan redes de monitorización y herramientas de data-mining sofisticadas para identificar los nodos, y construyen estructuras laxamente dependientes del gobierno, a modo de las “brigadas internet” en Irán o las conocidas como “partido de los 50 centavos” en China (así llamado en función de lo que se cree que se les paga por cada entrada) que llevan a cabo agresivos ataques coordinados en forma de oleadas de comentarios favorables al gobierno, como pudimos ver en las elecciones del año 2009 en Irán o en los juegos olímpicos del 2008 celebrados en Beijing.

Estamos viendo cómo cuestiones que habríamos considerado completamente inaceptables y fuera de toda discusión hace no demasiados años, empiezan a aparecer dentro de la agenda ya no de países sometidos a regímenes totalitarios, sino en democracias teóricamente consolidadas como Canadá, Australia, Estados Unidos, Francia o, con la entrada en vigor de la ley Sinde-Wert, en España: legitimar la monitorización, el control y la vigilancia de la red por parte del gobierno mediante excusas como la seguridad, la pornografía infantil o la defensa de los derechos de autor supone procedimientos que tienen poco que ver con sus teóricos fines – ni los terroristas, ni los pederastas ni los que descargan obras sometidas a derechos de autor son detenidos por estos procedimientos – y sí mucho que ver con el desarrollo de un sistema de censura y control que sea progresivamente aceptado por los ciudadanos. Cosas a las que, decididamente, nos tenemos que oponer con toda la fuerza disponible. Cuando oigas hablar de propuestas de leyes de ese tipo, no evoques únicamente a “sospechosos habituales” como China, Irán o Corea del Norte… los enemigos están mucho, mucho más cerca.

(Enlace a la entrada original - Licencia)

0 comentarios:

Publicar un comentario

ATENCIÓN: Google ha metido en Blogger un sistema antispam automático que clasifica como spam casi lo que le da la gana y que no se puede desactivar.

Si después de hacer tu comentario este no aparece, no se trata del espíritu de Dans que anda censurando también aquí, es que se ha quedado en la cola de aceptación. Sacaré tu mensaje de ahí tan pronto como pueda, si bien el supersistema este tampoco me avisa de estas cosas, por lo que tengo que estar entrando cada cierto tiempo a ver si hay alguno esperando. Un inventazo, vaya.