Me ha parecido muy interesante este artículo de Simson Garfinkel y Beth Rosenberg en el Technology Review del MIT acerca de la función de reconocimiento facial, “Face Recognition: Clever or Just Plain Creepy?” (vía Slashdot), en la que confronta dos programas: iPhoto de Apple, y Picasa, de Google.

Me ha parecido muy interesante este artículo de Simson Garfinkel y Beth Rosenberg en el Technology Review del MIT acerca de la función de reconocimiento facial, “Face Recognition: Clever or Just Plain Creepy?” (vía Slashdot), en la que confronta dos programas: iPhoto de Apple, y Picasa, de Google.

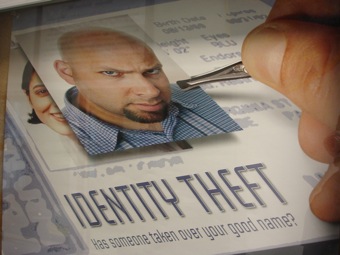

La tecnología de reconocimiento facial proviene de ensayos realizados a partir del 11S, la época en la que se intentó obtener una percepción de seguridad a través de un incremento de la vigilancia. La idea era poder reconocer a terroristas identificados como tales cuando pasaban por determinados lugares, pero se abandonó tras una batería de pruebas que demostró, básicamente, que la vida real no podía tratarse como una fotografía estática, y que los procedimientos únicamente eran capaces de obtener una identificación correcta en un 53% de las ocasiones. A partir de ahí, se derivó su uso hacia funciones menos críticas relacionadas con el mercado de consumo.

Pero lo que me resulta curioso es la diferencia en percepciones en función del lugar en donde se encuentra la información: mientras la función en iPhoto es apreciada y valorada como una prestación interesante gracias a la cual se pueden buscar fotos de alguien en concreto entre las incesantemente crecientes colecciones de fotografías que todos guardamos en nuestros discos duros, la misma función en Picasa se percibe como algo casi “siniestro”, o incluso peligroso. Ambas funciones funcionan con una calidad suficiente para este tipo de mercado, ¿dónde está la diferencia? Simplemente, en que mientras iPhoto trabaja con las fotos que tienes en tu disco duro y te permite asignar a cada cara el nombre que tú quieras (papa, mamá, diminutivos, etc.), Picasa l hace sobre las fotos que has subido a un repositorio almacenado en los servidores de un tercero - Google, en este caso - y te solicita, además, que identifiques a las personas mediante su correo electrónico. Esta idea, la de Google obteniendo una enorme base de datos generada por sus usuarios en la que aparecemos todos y con un nivel de control escaso o nulo - cualquiera puede subir y etiquetar una foto tuya si tenías la suerte de estar en ese momento delante de su objetivo y te ha reconocido - suena, como mínimo, bastante inquietante. Lo que por un lado es una experiencia divertida de identificación de personas en un ámbito controlado y familiar, por otro ofrece la impresión de convertirte en detective haciendo el trabajo para algun tipo de agencia gubernamental. Mientras iPhoto resulta útil e inofensivo, la misma función puesta en Picasa debería, seguramente, estar sometida a algún tipo de control legislativo. La verdad, me ha parecido una implicación y una reflexión muy interesantes.

No, no eres tú. Es que alguien ha buscado Google en Google :-) O que alguien ha pisado un cable. Es una caída del interfaz web

No, no eres tú. Es que alguien ha buscado Google en Google :-) O que alguien ha pisado un cable. Es una caída del interfaz web

A la izquierda de estas líneas,

A la izquierda de estas líneas,

Es una vieja discusión, puesta de nuevo de actualidad por la polémica que rodea a la

Es una vieja discusión, puesta de nuevo de actualidad por la polémica que rodea a la  Hace hoy seis años, el 21 de Febrero de 2003, escribí la

Hace hoy seis años, el 21 de Febrero de 2003, escribí la  Los

Los  La importancia de Internet en los tiempos que corren parece difícil de discutir. Un ciberataque coordinado y organizado que consiguiese neutralizar determinados servcios en un país podría tener consecuencias verdaderamente preocupantes: la perspectiva de todo un sistema financiero, sanitario, de defensa, logístico o muchos otros caídos por un ataque bien planteado existe, y da miedo. De ahí que uno de los candidatos del Presidente Barack Obama para ser la máxima autoridad en temas relacionados con la red y la tecnología, un puesto al que se conoce extraoficialmente como cyber-czar), Paul B. Kurtz, haya propuesto en una conferencia la creación de una Agencia Federal de Emergencias (

La importancia de Internet en los tiempos que corren parece difícil de discutir. Un ciberataque coordinado y organizado que consiguiese neutralizar determinados servcios en un país podría tener consecuencias verdaderamente preocupantes: la perspectiva de todo un sistema financiero, sanitario, de defensa, logístico o muchos otros caídos por un ataque bien planteado existe, y da miedo. De ahí que uno de los candidatos del Presidente Barack Obama para ser la máxima autoridad en temas relacionados con la red y la tecnología, un puesto al que se conoce extraoficialmente como cyber-czar), Paul B. Kurtz, haya propuesto en una conferencia la creación de una Agencia Federal de Emergencias (

Hay que estar bastante quemado con las llamadas de telemarketing de una empresa concreta como para colgar, sentarte delante del ordenador, y crear la página “

Hay que estar bastante quemado con las llamadas de telemarketing de una empresa concreta como para colgar, sentarte delante del ordenador, y crear la página “

Vuelve a hablarse de

Vuelve a hablarse de  En plena crisis económica,

En plena crisis económica,

Para el CIS, “piratería” es la

Para el CIS, “piratería” es la